EMPOWERING YOUR DIGITAL FUTURE

Sichern Sie Ihre Infrastruktur 24/7 – mit minimalem Aufwand für Ihr Team

Auf dieser Seite erhalten Sie einen Überblick über unsere Leistungen rund um

sichere Netzwerke, Monitoring & Network Operations Center (NOC),

Managed Services sowie Systeme zur Angriffserkennung (SzA) gemäß BSI-Vorgaben.

Unser Fokus: Kritische Infrastrukturen & sichere Netze

Ob KRITIS-Betreiber, Maschinenbau, mittelständisches oder Enterprise Unternehmen:

Wir sind Ihr Partner, wenn Verfügbarkeit, Sicherheit und Transparenz im Netzwerk geschäftskritisch sind.

Unsere Kernkunden sind vorwiegend kritische Unternehmen, z. B.:

- Strom- und Gasversorger

- Telekommunikationsunternehmen

- Einrichtungen im Gesundheitswesen (insbesondere Krankenhäuser)

Darüber hinaus betreuen wir zahlreiche mittelständische Kunden, etwa aus Maschinen- und Anlagenbau, produzierender Industrie sowie Dienstleistungsunternehmen, deren Netze ähnliche Anforderungen an Verfügbarkeit, Segmentierung und Sicherheit haben.

Kurz gesagt: Überall dort, wo ein Netz „immer laufen muss“ und gleichzeitig sensible Daten geschützt werden sollen, fühlen wir uns zuhause.

Bei der Konzeption von Netzen orientieren wir uns an den Vorgaben des BSI – insbesondere an der Leitlinie ISi-LANA „Sichere Anbindung von lokalen Netzen an das Internet“. Diese gibt klare Empfehlungen, wie lokale Netze strukturiert und über ein Sicherheits-Gateway (Paketfilter + Application Gateway) sicher mit dem Internet verbunden werden sollen:

Wichtige Prinzipien, die wir aus diesen Leitlinien konsequent umsetzen:

-

Kein direktes Routing aus dem Internet in das lokale Netzwerk

– Jede Verbindung läuft über definierte Sicherheitszonen und Gateways. -

Strikte Dienstetrennung

– Kritische Dienste werden logisch und physisch getrennt, z. B. Trennung von Management-, Server-, Benutzer- und DMZ-Netzen. -

Vendor-Bruch

– Wir setzen bewusst auf unterschiedliche Hersteller in kritischen Ketten (z. B. Internet-Firewall von Hersteller A, internes Segment von Hersteller B), um gemeinsame Schwachstellen und Single Points of Failure zu vermeiden. -

Logging & Monitoring als Pflicht, nicht Kür

– Alle sicherheitsrelevanten Komponenten werden zentral überwacht und ausgewertet.

Gleichzeitig unterstützen wir unsere Kunden dabei, ISO 27001-Anforderungen sowie BSI-Vorgaben einfacher zu erfüllen – insbesondere im Umfeld von KRITIS und IT-Sicherheitsgesetz 2.0.

Wie bauen wir Infrastruktur

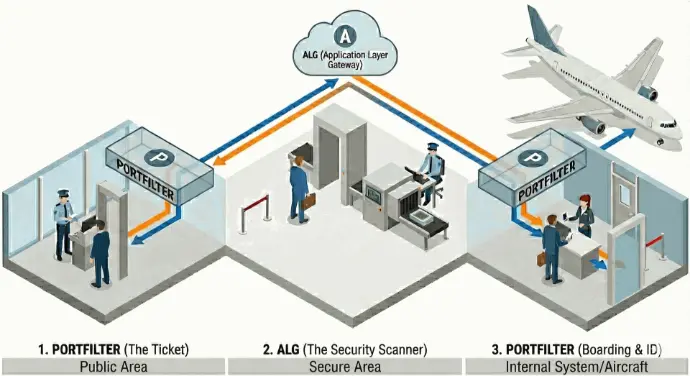

P-A-P-Sicherheitskonzept – erklärt wie am Flughafen

Wie bauen wir Infrastruktur

P-A-P-Sicherheitskonzept – erklärt wie am Flughafen

Unser Sicherheitskonzept folgt typischerweise einem P-A-P-Ansatz:

Portfilter – Application Layer Gateway – Portfilter

Statt es hochtechnisch zu erklären, nutzen wir gerne das Flughafen-Beispiel:

- Erster Portfilter = Dein Flugticket am Eingang zum Flughafen

- Ohne Ticket kommst du gar nicht erst in den Flughafenbereich.

- Übertragen auf IT: Der erste Paketfilter (Firewall) entscheidet, welche Verbindungen überhaupt von außen bis zur Sicherheitszone durchkommen.

-

Application Layer Gateway = Sicherheitskontrolle mit Scanner

- Hier gehst du durch den Scanner, dein Gepäck wird geröntgt, verbotene Gegenstände werden aussortiert.

- Übertragen auf IT: Das Application Layer Gateway prüft den eigentlichen Inhalt der Verbindung (z. B. HTTP, DNS, Mail) und lässt nur das durch, was wirklich erlaubt und sauber ist.

-

Zweiter Portfilter = Ticket + Ausweis beim Einstieg ins Flugzeug

- Bevor du ins Flugzeug steigst, werden Ticket und Ausweis nochmals kontrolliert.

- Übertragen auf IT: Ein weiterer Paketfilter schützt das interne Netzwerk und stellt sicher, dass nur definierte, geprüfte Verbindungen ins Zielsystem gelangen.

Vorteile für Manager klar zusammengefasst:

- Mehrstufiger Schutz statt „eine große Firewall und fertig“

- Besser kontrollierbare Risiken durch klare Zonen und Rollen

- Umsetzbar nach BSI-Leitlinien (ISi-LANA), also prüfsicher für Audits und Zertifizierungen

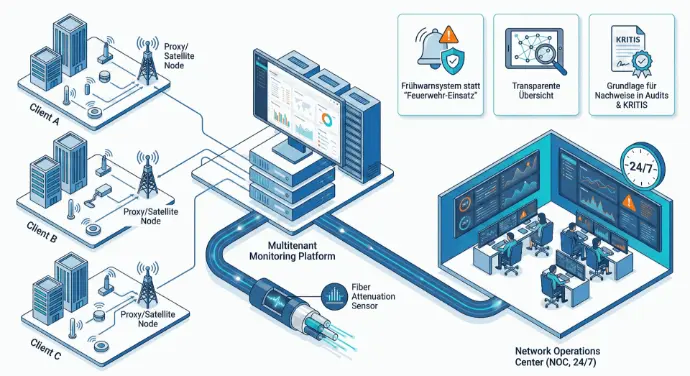

Monitoring & Network Operations Center (NOC)

Parallel zu unserem Managed-Service-Geschäft haben wir ein sehr weit entwickeltes Monitoring-System aufgebaut:

- Multimandanten-fähige Monitoring-Plattform

- Einsatz von Proxy- / Satelliten-Nodes beim Kunden

- Erfassung verschiedenster Sensordaten – bis hin zur Glasfaser-Dämpfung

- Enge Verzahnung mit unserem Network Operations Center (NOC, 24/7)

Nutzen für Sie:

- Frühwarnsystem statt „Feuerwehr-Einsatz“

- Transparente Übersicht über den Zustand Ihrer Netze und Systeme

- Grundlage für Nachweise in Audits und bei KRITIS-Prüfungen

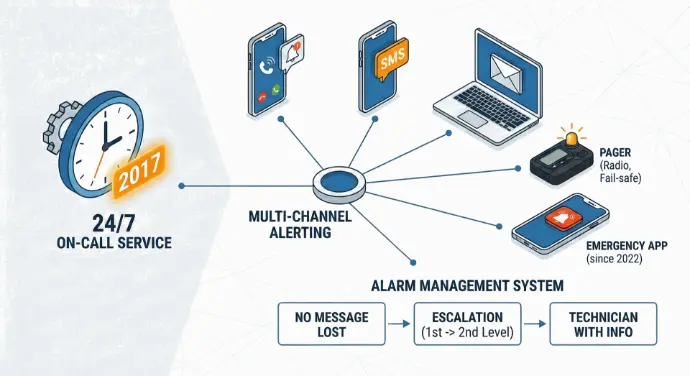

Bereitschaftsdienst & Alarmmanagement

Bereits seit 2017 haben wir einen strukturierten Bereitschaftsdienst eingeführt, um auch außerhalb der Geschäftszeiten schnell reagieren zu können.

Unser Alarmkonzept umfasst:

-

Mehrkanal-Alarmierung

- Mobilfunk (Anruf/Push)

- SMS

- Pager (Funkmeldeempfänger)

- seit 2022 zusätzlich eine Notfall-App für Smartphones

Was ist ein Pager?

Ein Pager ist ein kleines, robustes Funkempfangsgerät, das kurze Nachrichten oder Alarmcodes empfängt – unabhängig von Smartphone-Apps. Er wird klassisch in Leitstellen, Kliniken und bei Feuerwehren genutzt, weil er sehr ausfallsicher ist und auch dann funktioniert, wenn andere Kanäle gestört sind.

Über ein ausgeklügeltes Alarmmanagement-System stellen wir sicher, dass:

- keine Meldung verloren geht,

- Eskalationen automatisch ablaufen (z. B. 1st Level → 2nd Level),

- der richtige Techniker möglichst schnell mit allen nötigen Informationen versorgt wird.

Managed Services

Seit 2018 haben wir uns klar fokussiert auf:

- Managed Network Services

- Security-Lösungen nach P-A-P-Prinzip

- Betrieb dieser Lösungen nach BSI-Leitlinien (u. a. ISi-LANA)

Dazu gehört ein Produktdesign, das darauf ausgerichtet ist, die Anforderungen an Systeme zur Angriffserkennung (SzA) gemäß § 8a Abs. 1a BSIG zu erfüllen – und zwar bis zu einem hohen Umsetzungsgrad (Stufe 5) bei bewusst schlankem finanziellen Aufwand für unsere Kunden.

Kurz gesagt:

Wir verbinden Netzwerkbetrieb (NOC) und Sicherheitsüberwachung (SOC) zu einem stimmigen Gesamtpaket, das speziell auf die regulatorischen Anforderungen von KRITIS-Unternehmen ausgelegt ist.

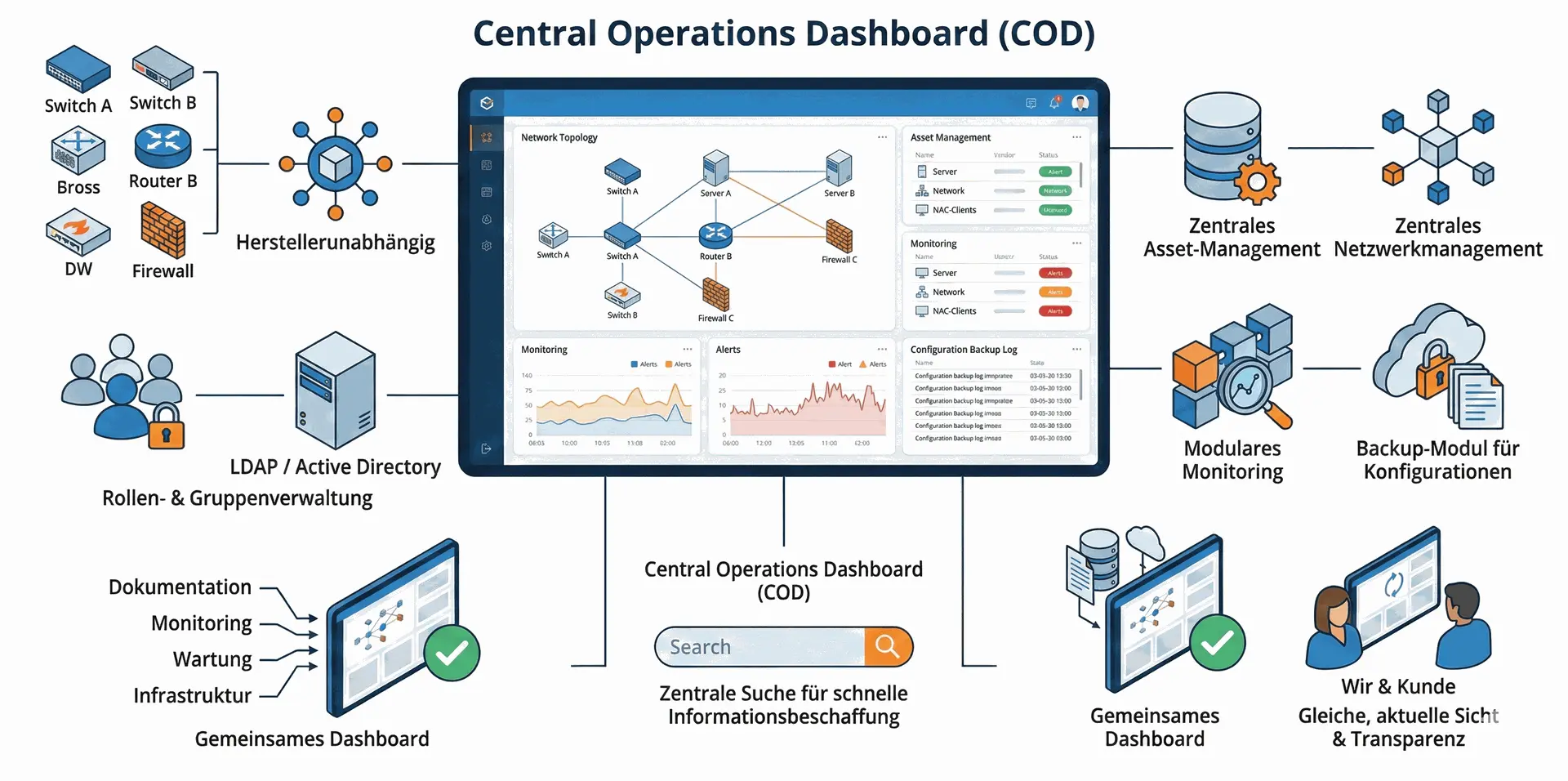

Central Operations Dashboard (COD) von extocode

Um die Vielzahl an Herstellern (Switches, Router, Firewalls etc.) sinnvoll zu verwalten, setzen wir das Central Operations Dashboard (COD) der extocode GmbH ein:

👉 Central Operations Dashboard (COD) der extocode GmbH

Was macht COD aus?

- Zentrale Plattform für verschiedenste Infrastruktursysteme verschiedener Hersteller

- Herstellerunabhängig – ideal für Umgebungen mit vielen Vendoren

- Multi-Mandanten-fähig

- Rollen- & Gruppenverwaltung, inkl. Anbindung an externes LDAP / Active Directory

- Zentrales Asset-Management (Server, Netzwerk, NAC-Clients, etc.)

- Zentrales Netzwerkmanagement mit Übersicht über Topologie und Details

- Modulares Monitoring – eingebunden in Ihre bestehende Überwachung

- Backup-Modul für Konfigurationen (z. B. Firewalls, Switches, Linux/BSD-Systeme)

- Zentrale Suche für schnelle Informationsbeschaffung, z. B. für den 1st-Level-Support

Für unsere Kunden bedeutet das:

- Dokumentationssysteme, Monitoring, Wartungskalender und Infrastrukturdaten laufen in einem gemeinsamen Dashboard zusammen.

- Wir und der Kunde sehen die gleiche, aktuelle Sicht auf die Infrastruktur – ideal für Transparenz, Betrieb, Audits und Zusammenarbeit.

Kontaktieren Sie uns noch heute

für Ihre individuelle Beratung!